Comment les cyberattaques, l'intelligence artificielle et les entreprises parrainées par l'État façonnent le nouveau champ de bataille géopolitique en Europe.

La guerre du XXIe siècle ne se déroule pas seulement sur les champs de bataille, mais aussi sur les serveurs, les réseaux électriques, les applications de réseaux sociaux, les systèmes satellitaires et les plateformes numériques. Le conflit entre l'Ouest et l'Est s'est déplacé dans un domaine sombre et hybride où les cyberattaques, la désinformation et l'espionnage numérique agissent comme des armes qui ne laissent pas de traces visibles mais qui peuvent provoquer d'énormes bouleversements géopolitiques.

PUBLICITÉ

PUBLICITÉ

PUBLICITÉ

PUBLICITÉ

Dans la "guerre numérique", les frontières sont floues, les attaques sont difficiles à attribuer à leurs auteurs et la puissance ne se mesure pas en armées mais en code, en données et en influence de l'information.

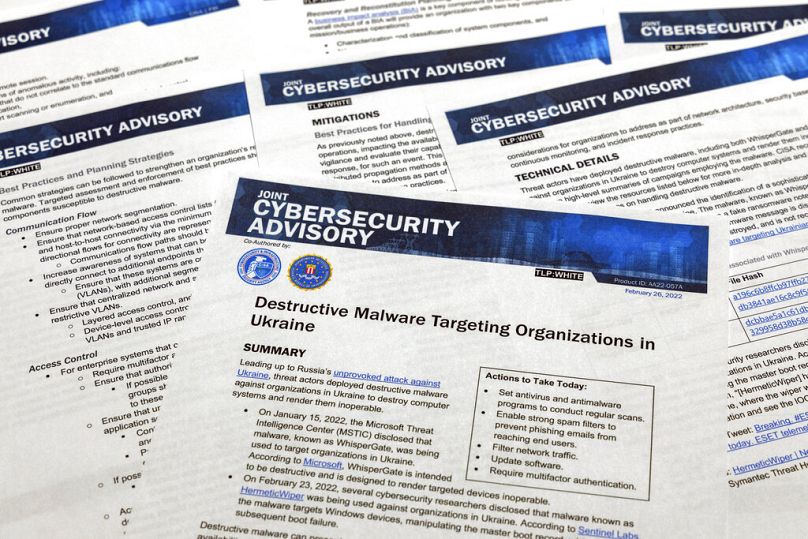

"Ce conflit n'est plus théorique. Il est mesurable, soutenu et complètement organisé. Aujourd'hui, la guerre numérique Est-Ouest se manifeste par une escalade constante des attaques qui ne se limitent pas aux logiciels malveillants traditionnels ou aux simples scripts d'hameçonnage. Nous assistons plutôt à une nette évolution des APT vers des techniques sophistiquées de présence à long terme et d'obscurité. La guerre est devenue patiente : l'objectif n'est pas de causer des dommages immédiats, mais de pénétrer, d'établir un accès stable et de maintenir un avantage stratégique au sein des infrastructures européennes afin de pouvoir l'exploiter à un moment politiquement ou militairement favorable", a déclaré Theofanis Kasimis, fondateur d'Audax Cybersecurity.

"Les attaques parrainées par des États, en provenance de Russie, de Chine, d'Iran et de Corée du Nord, ont augmenté de façon spectaculaire ces derniers temps, non seulement en nombre mais aussi en qualité. La Russie cherche à déstabiliser l'Europe, en mettant l'accent sur l'énergie, les transports et le secteur public, tandis que la Chine se lance méthodiquement dans l'espionnage industriel et l'infrastructure en nuage, en exploitant les vulnérabilités du jour zéro dans les systèmes qui constituent le cœur de la défense de toute organisation. L'Iran et la Corée du Nord ont également beaucoup évolué : ils sont passés d'attaques peu sophistiquées à des opérations complexes combinant des tactiques de type ransomware, des violations d'informations d'identification, des déplacements latéraux dans le nuage et l'utilisation de services tiers pour dissimuler les mouvements", a-t-il souligné.

Mais quels sont les types de cyberattaques les plus courants qui visent les infrastructures grecques et européennes ?

Selon Vassilis Stoidis, PDG de 7L International et de MassiveGRID, il s'agit d'une combinaison de différentes tactiques :

"La forme la plus courante reste le DDoS - des attaques qui mettent hors service des sites web et des services. Selon l'ENISA, 77 % des incidents en Europe entrent dans cette catégorie. En Grèce en particulier, nous avons vu le groupe pro-russe NoName057(16) frapper le ministère des infrastructures, le métro de Thessalonique et la banque du Pirée".

"Ensuite, nous avons les ransomwares, qui constituent la menace la plus destructrice sur le plan économique. Des groupes comme RansomHub et Akira se sont implantés en Grèce en 2024. L'attaque contre l'Université ouverte hellénique en novembre - 813 Go de données sensibles ont été divulguées - en est un bon exemple."

"Le phishing reste le principal mode de pénétration initiale - il représente 60 % des premières intrusions dans l'UE. Les banques grecques sont confrontées à environ 757 attaques par semaine en moyenne".

"Mais le plus inquiétant, ce sont les attaques ciblées sur les infrastructures critiques - réseaux énergétiques, réseaux de transport maritime, câbles sous-marins. Les grandes organisations grecques signalent une augmentation de 10 à 20 % de la fréquence de ces attaques".

"En septembre 2025, Anthropic, l'entreprise à l'origine de Claude AI, a annoncé qu'elle avait détecté et interrompu une campagne d'espionnage menée par un groupe soutenu par l'État chinois. Il s'agissait du premier cas documenté de cyberattaque à grande échelle exécutée de manière quasi autonome par une IA. Elle a visé des entreprises technologiques, des banques, des industries chimiques et des agences gouvernementales. Cela change la donne".

La question clé est de savoir si l'UE est à la traîne dans la création de normes européennes communes pour les infrastructures critiques.

Selon Antonis Nestoras, fondateur du Conseil européen de l'innovation, "l'UE est en retard" :

"L'UE est en retard. Mais le problème n'est pas seulement qu'elle est en retard. C'est qu'elle est en retard sur des questions où les retards se paient cher. Pendant de nombreuses années, les infrastructures critiques ont été traitées principalement comme une question nationale, chaque pays développant son propre système de protection. Cela a créé une hétérogénéité et de grandes différences dans les niveaux de sécurité. La coordination est difficile, principalement parce qu'il n'y a pas de compréhension commune du risque et parce que les décisions importantes sont prises lentement en raison d'intérêts divergents. La crise énergétique et la guerre en Ukraine ont servi de signal d'alarme. L'Europe doit maintenant se doter d'une véritable vision commune de la sécurité, car tant qu'il y aura de grandes différences entre les pays, l'ensemble de l'Union restera vulnérable".

En réalité, l'Europe est entrée dans une période où les cybermenaces ne peuvent plus être considérées comme des "incidents numériques". Il s'agit désormais d'événements géopolitiques. Elles concernent la sécurité nationale, la stabilité des institutions démocratiques, l'économie, le fonctionnement de l'État et la protection des infrastructures critiques. Et dans cet environnement, la nécessité d'une détection avancée, d'une surveillance en temps réel, de SOC pilotés par l'IA et d'un blindage structurel n'est pas seulement une bonne pratique, c'est un impératif stratégique", a souligné Theofanis Kasimis.

Les acteurs clés et les nouvelles tactiques

La Russie

Depuis des années, elle utilise les cyberattaques, les opérations psychologiques et la désinformation systématique comme prolongement de sa politique étrangère. Des attaques sur les réseaux énergétiques, le brouillage des systèmes GPS, des opérations DDoS massives et des campagnes de manipulation à plusieurs niveaux sont désormais attendues sur le sol européen.

"Les APT russes (Sandworm, APT28, APT29, Gamaredon) se sont concentrées sur l'énergie, les transports, les systèmes gouvernementaux et les services critiques de protection civile en Europe ; nous assistons à une combinaison de cyberattaques et d'opérations psychologiques visant à la déstabilisation et à la création de coûts politiques", a déclaré Theofanis Kasimis.

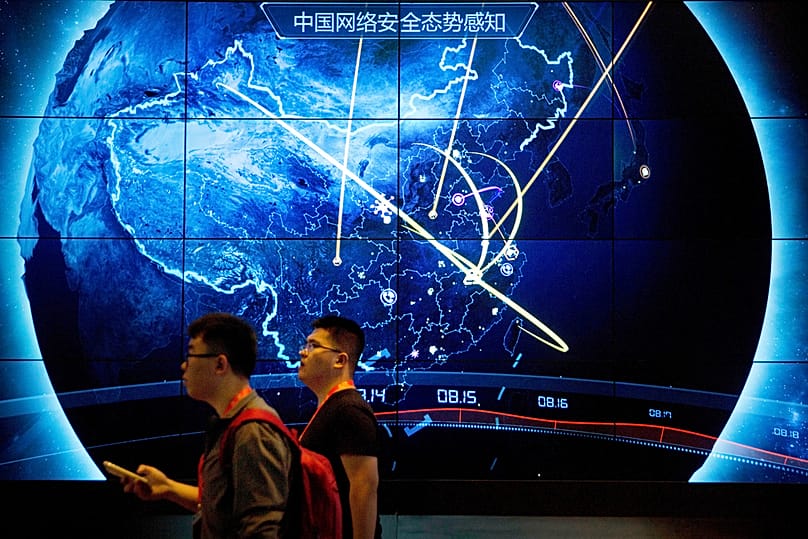

Chine

Se concentre sur l'espionnage des technologies et des secrets industriels, l'infiltration des systèmes de télécommunications, mais aussi la construction progressive d'une influence numérique à travers les dépendances technologiques, les réseaux 5G, la production de puces électroniques, les matières premières critiques de l'économie numérique.

Selon Theophanis Kasimis,"les attaques parrainées par des États et provenant de la Russie, de la Chine, de l'Iran et de la Corée du Nord ont augmenté de façon spectaculaire ces derniers temps, non seulement en nombre mais aussi en qualité. La Russie cherche à déstabiliser l'Europe, en mettant l'accent sur l'énergie, les transports et le secteur public, tandis que la Chine se lance méthodiquement dans l'espionnage industriel et l'infrastructure en nuage, en exploitant les vulnérabilités de type "zero-day" des systèmes qui constituent le noyau de défense de toute organisation. L'Iran et la Corée du Nord ont également beaucoup évolué : ils sont passés d'attaques peu sophistiquées à des opérations complexes combinant des tactiques de type ransomware, des violations d'informations d'identification, des mouvements latéraux dans le cloud et l'utilisation de services tiers pour dissimuler les mouvements."

L'escalade des tensions géopolitiques a également entraîné un changement marqué des schémas d'attaques de l'Est vers l'Ouest. Selon Vassilis Stoidis, PDG de 7L International et de MassiveGRID,"le changement est spectaculaire, tant sur le plan quantitatif que qualitatif. Les cyberattaques russes en Ukraine ont augmenté de 70 % en 2024 - nous parlons de plus de 4 300 incidents. Les attaques chinoises à Taïwan ont doublé pour atteindre 2,4 millions par jour. Le cyberespionnage chinois dans son ensemble a augmenté de 150 % en 2024".

"Mais le changement le plus important concerne la stratégie. Nous assistons à un passage du simple espionnage au "prépositionnement". La campagne chinoise Volt Typhoon, par exemple, ne se limite pas à la collecte de données : elle place des logiciels malveillants sur les réseaux d'énergie et d'eau qui seront activés en cas de crise, par exemple pour Taïwan. Nous constatons également une convergence entre la Russie et la Chine dans le cyberespace. Elles échangent des logiciels malveillants, des kits d'exploitation et coordonnent des campagnes de désinformation. Nous n'avons jamais vu un tel niveau de coopération auparavant".

"Il y a aussi l'hybridation - des attaques numériques combinées à des attaques physiques. Nous avons assisté au sabotage de câbles sous-marins dans la mer Baltique par des auteurs liés à la Russie. La Chine a dévoilé un drone sous-marin capable de couper des câbles à une profondeur de 4 000 mètres".

"Enfin, la transition vers des opérations autonomes. L'attaque interrompue par Anthropic en est la preuve : une implication humaine minimale, une échelle beaucoup plus grande. C'est la forme future de la cyberguerre".

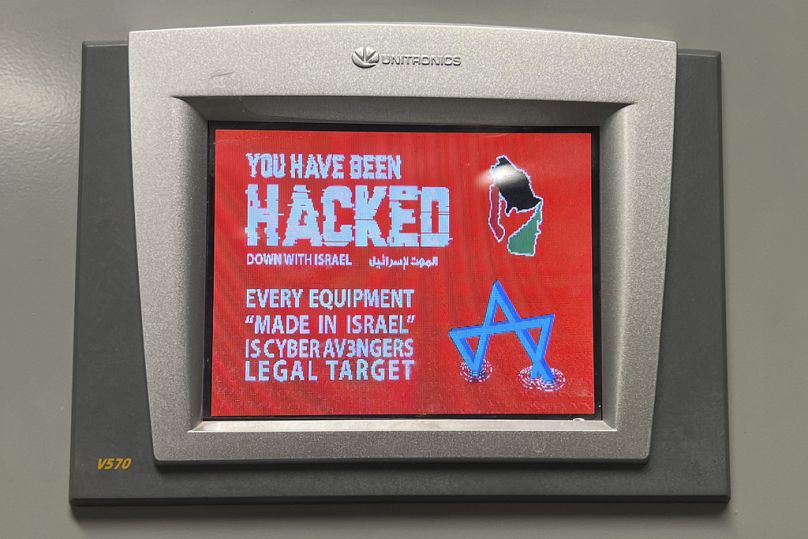

L'Iran est désormais également entré dans le jeu, selon Theophanes Kasimis**,** avec des opérations agressives et subversives : "Des groupes iraniens (MuddyWater, APT34) ciblent des institutions publiques, des institutions financières, des infrastructures énergétiques, en utilisant des techniques qui combinent espionnage et opérations de 'pseudo-ransomware' en guise de couverture."

L'Occident (États-Unis - UE - OTAN)

A réagi en renforçant la cyberdéfense, en appliquant des réglementations pour contrer la désinformation et en investissant dans la protection des infrastructures critiques. Cependant, il a souvent été réactif : il a réagi après une attaque plutôt que de la prévenir.

Selon Antonis Nestoras, fondateur du Conseil européen de l'innovation, "l'Europeest en retard sur des questions où le retard se paie cher. Pendant de nombreuses années, les infrastructures critiques ont été traitées principalement comme une question nationale, chaque pays développant son propre système de protection. Cela a créé une hétérogénéité et de grandes différences dans les niveaux de sécurité. La coordination est difficile, principalement parce qu'il n'y a pas de compréhension commune du risque et parce que les décisions importantes sont prises lentement en raison d'intérêts divergents. La crise énergétique et la guerre en Ukraine ont servi de signal d'alarme. L'Europe doit maintenant se doter d'une véritable vision commune de la sécurité, car tant qu'il y aura de grandes différences entre les pays, l'ensemble de l'Union restera vulnérable".

"La menace la plus sous-estimée est la dépendance à l'égard de technologies qui ne sont pas développées en Europe. C'est le fondement de tous les autres risques. Si vous ne contrôlez pas votre base technologique, vous ne pouvez vous protéger ni de la propagande ni de l'espionnage numérique. Des systèmes d'exploitation aux plateformes en passant par les infrastructures numériques, l'Europe est trop dépendante de fournisseurs extérieurs. La réponse n'est pas seulement de contrer les attaques, mais d'acquérir nos propres capacités technologiques. Vous ne pouvez pas avoir les clés de votre maison et sonner à la porte chaque fois que vous voulez entrer", a-t-il ajouté.

Mais dans quelle mesure cette concurrence a-t-elle modifié les priorités de l'UE ? Selon Antonis Nestor, "cette compétition a complètement changé les priorités de l'Europe. Le débat ne porte plus seulement sur l'économie, mais aussi sur la géopolitique. La Chine investit massivement sous la houlette de l'État, les États-Unis évoluent avec le dynamisme d'un marché non régulé, et l'Europe est invitée à trouver son propre équilibre. L'Europe doit trouver son propre modèle : ni une centralisation étatique comme en Chine, ni un marché non réglementé comme dans la Silicon Valley. Il s'agit d'un modèle plus équilibré, avec des règles, mais aussi une marge de manœuvre permettant aux grandes entreprises européennes de se développer et d'être compétitives au niveau international. Cette concurrence pousse l'Europe vers une plus grande coopération. Elle agit comme un miroir : elle nous montre où nous sommes à la traîne, mais aussi où nous pouvons montrer la voie, à condition de sortir de la logique de la gestion pour entrer dans celle d'une véritable stratégie. Mais en fin de compte, il semble que l'Europe ne manque pas seulement de technologie, mais aussi de courage et de détermination. Si nous continuons à admirer l'innovation des autres et à essayer de la réguler par nos propres règles, nous resterons de simples spectateurs de l'histoire du 21ème siècle".

Les objectifs de la fracture numérique

1. Infrastructures critiques

L'énergie, les télécommunications, les systèmes de transport, les centrales hydroélectriques et les réseaux financiers sont désormais des cibles privilégiées. Une attaque réussie peut provoquer un chaos en temps réel, de la coupure d'électricité à l'effondrement des systèmes bancaires.

2. Information et cohésion sociale

La désinformation exploite les fausses nouvelles, les robots et les techniques de "fatigue de l'information" pour saper la confiance dans les institutions, polariser les sociétés et influencer les processus électoraux.

3. Concurrence technologique et espionnage industriel

L'espionnage industriel vise à transférer des avantages tels que les technologies de défense, l'intelligence artificielle, les systèmes satellitaires et le savoir-faire critique.

4. Déstabilisation politique

Elle vise à affaiblir les gouvernements, à réduire le pouvoir de dissuasion de l'Occident et à modifier les équilibres géopolitiques sans conflit militaire direct.

Pour ce qui est de l'avenir, selon le PDG de 7L International et de MassiveGrid, l'escalade est presque certaine, 2027 étant une étape critique.

"Anthropic l'a dit clairement : les capacités cybernétiques doublent tous les six mois. Les techniques utilisées lors de l'attaque de septembre seront utilisées par beaucoup plus d'acteurs. C'est inévitable."

L'étape critique est 2027. De nombreux experts en matière de défense considèrent qu'il s'agit d'un point d'inflexion probable pour un conflit entre grandes puissances, principalement à cause de Taïwan. Il existe même une initiative appelée "UnDisruptable27" qui a fixé à 2027 la date limite pour une cyberprotection complète des infrastructures critiques".

"L'IA agentique va tout changer. Des agents d'IA autonomes qui gèreront des attaques entières avec une intervention humaine minimale [20]. Ce que nous avons vu en septembre n'était qu'un début".

"Il y a aussi la question de l'informatique quantique. D'ici 2026, la plus grande transition cryptographique de l'histoire commencera - le passage à la cryptographie post-quantique."

"Et nous voyons déjà des gouvernements nationaliser ou réduire des infrastructures de télécommunications essentielles. La campagne Salt Typhoon a compromis plus de 600 organisations dans 80 pays. Cela a changé le débat".

"Mon conseil ? Les organisations doivent cesser de considérer la cybersécurité comme un problème informatique. C'est une question de continuité des activités, de sécurité nationale, de géopolitique. Et elles doivent commencer à utiliser l'IA pour la défense de la même manière que les attaquants l'utilisent pour l'attaque."